Le tendenze del futuro aumentano la produttività ma minacciano la sicurezza aziendale.

Nell’era del telelavoro, le fila dei lavoratori che accedono alle reti aziendali comodamente da casa (accesso remoto) sono in rapida crescita, con la creazione di nuovi potenziali punti di pericolo per le aziende. Nel corso degli ultimi anni, le reti private virtuali (VPN) hanno dunque assunto un ruolo sempre più importante nelle strategie di sicurezza IT (information technology) delle imprese. I rischi dell’accesso da remoto aumentano ulteriormente se si pensa che, nella implementazione di progetti IT da parte delle aziende spesso è prevista, per motivazioni che vanno dall’efficacia di gestione, alla minimizzazione dei costi, alla realizzazione di una strategia commerciale, l’abilitazione di un Fornitore, un Outsourcer, un Partner all’accesso alle Reti ed alle Infrastrutture dell’azienda. Appare evidente che l’accesso da remoto alle risorse interne aziendali non avviene soltanto da parte dei dipendenti ma anche da un numero elevato di Terze Parti.

Nell’era del telelavoro, le fila dei lavoratori che accedono alle reti aziendali comodamente da casa (accesso remoto) sono in rapida crescita, con la creazione di nuovi potenziali punti di pericolo per le aziende. Nel corso degli ultimi anni, le reti private virtuali (VPN) hanno dunque assunto un ruolo sempre più importante nelle strategie di sicurezza IT (information technology) delle imprese. I rischi dell’accesso da remoto aumentano ulteriormente se si pensa che, nella implementazione di progetti IT da parte delle aziende spesso è prevista, per motivazioni che vanno dall’efficacia di gestione, alla minimizzazione dei costi, alla realizzazione di una strategia commerciale, l’abilitazione di un Fornitore, un Outsourcer, un Partner all’accesso alle Reti ed alle Infrastrutture dell’azienda. Appare evidente che l’accesso da remoto alle risorse interne aziendali non avviene soltanto da parte dei dipendenti ma anche da un numero elevato di Terze Parti.

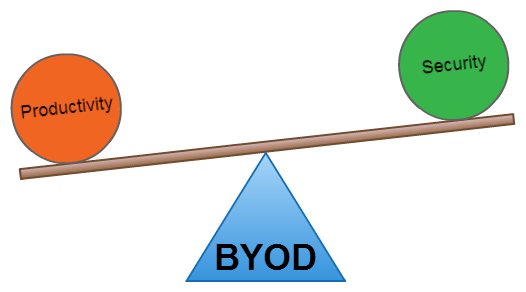

Molte aziende, in ottica di risparmio, stanno abbracciando programmi di Bring Your Own Device (BYOD). Adottando un programma BYOD, le aziende consentono ai dipendenti di utilizzare i propri dispositivi personali per accedere alle risorse aziendali, aumentando la produttività e assicurando la soddisfazione del dipendente. Ciò ovviamente introduce ulteriori rischi per l’azienda in quanto il dispositivo di proprietà del dipendente potrebbe essere infetto e introdurre malware all’interno dell’azienda.

Molte aziende, in ottica di risparmio, stanno abbracciando programmi di Bring Your Own Device (BYOD). Adottando un programma BYOD, le aziende consentono ai dipendenti di utilizzare i propri dispositivi personali per accedere alle risorse aziendali, aumentando la produttività e assicurando la soddisfazione del dipendente. Ciò ovviamente introduce ulteriori rischi per l’azienda in quanto il dispositivo di proprietà del dipendente potrebbe essere infetto e introdurre malware all’interno dell’azienda.

A partire da quanto detto, è opportuno elencare quali sono i rischi derivanti dal nuovo approccio di lavoro adottato dalle aziende, ossia la possibilità di lavorare da casa e con i propri dispositivi, oltre che con quelli forniti dalle aziende:

• Split tunneling – il dipendente accede tramite VPN alle risorse della propria azienda, ma nel contempo utilizza la rete wireless di casa per navigare. In tal caso, un vicino di casa potrebbe attaccare la rete del dipendente e sfruttare il tunnel per accedere alle risorse aziendali, sfruttando tutti i permessi a disposizione del particolare dipendente.

• Split tunneling – il dipendente accede tramite VPN alle risorse della propria azienda, ma nel contempo utilizza la rete wireless di casa per navigare. In tal caso, un vicino di casa potrebbe attaccare la rete del dipendente e sfruttare il tunnel per accedere alle risorse aziendali, sfruttando tutti i permessi a disposizione del particolare dipendente.

• Accesso tramite BYOD o da Terze Parti – in tal caso, essendo i dispositivi da cui si accede non forniti direttamente dall’azienda, risulta evidente come la mancanza su di essi di antivirus, patch o software anti-malware metta gli altri sistemi della rete aziendale a rischio di contaminazione.

• Mancanza di un sistema di identity management – la mancanza di un processo automatizzato e controllato di gestione degli accessi da remoto può essere causa di attacchi da parte sia di dipendenti/Terze Parti, sia di ex dipendenti che vogliono vendicarsi con l’azienda che li ha licenziati. In molti casi, infatti, i tecnici di rete vengono licenziati e poi continuano ad avere pieno controllo sulla rete È il caso di un ex dipendente di Gucci che ha violato la rete aziendale causando mancate vendite per 200 mila dollari. Riguardo al “trucco” usato per infiltrarsi nel sistema informativo, è stato un banale token VPN (chiavetta password), che ha fatto credere alla rete di avere un nuovo dipendente, che in realtà non esisteva. È stato sufficiente poi ricordarsi le password amministrative della Rete per completare il gioco…“Se la rete di Gucci avesse implementato una VPN che si integra con un sistema di identity management, che si occupa anche delle funzioni di user provisioning … questo sarebbe stato evitato”.

Al fine di contrastare i rischi elencati in precedenza, è necessario che le aziende si dotino di un’infrastruttura di accesso remoto sicura e affidabile, che sia in grado di far fronte alle esigenze future che vedranno un numero sempre maggiore sia di lavoratori da remoto che di accesso tramite dispositivi personali e non standardizzati.

Al fine di contrastare i rischi elencati in precedenza, è necessario che le aziende si dotino di un’infrastruttura di accesso remoto sicura e affidabile, che sia in grado di far fronte alle esigenze future che vedranno un numero sempre maggiore sia di lavoratori da remoto che di accesso tramite dispositivi personali e non standardizzati.

Ing. Valerio Perrotta

Esperto in Network Security

Scrivi all’Ingegnere per info o preventivi: info @ occhioallatruffa.net